在當今數字化時代,網絡與信息安全已成為全球關注的焦點。作為信息安全領域的關鍵分支,逆向工程不僅幫助開發者理解軟件的內部工作原理,還能有效識別潛在的安全漏洞,提升軟件的安全防護能力。本文將從逆向工程的基礎概念入手,逐步深入實戰應用,為有志于從事網絡與信息安全軟件開發的初學者提供一份全面的入門指南。

一、逆向工程基礎:概念與工具

逆向工程,簡而言之,是通過分析已編譯的軟件二進制代碼,還原其設計思路、算法邏輯或源代碼的過程。它廣泛應用于軟件安全分析、惡意代碼研究、漏洞挖掘及軟件兼容性開發等領域。入門逆向工程,首先需要掌握以下核心概念:

- 二進制文件格式:了解常見的可執行文件格式,如Windows的PE(Portable Executable)和Linux的ELF(Executable and Linkable Format),是分析軟件的基礎。

- 匯編語言:逆向工程離不開對匯編語言的熟悉,尤其是x86/x64架構,它能幫助理解程序在CPU層面的執行流程。

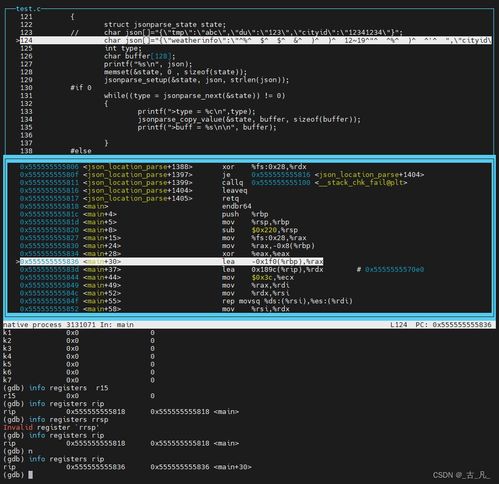

- 調試與反匯編工具:常用工具包括IDA Pro(交互式反匯編器)、Ghidra(開源逆向工具)、OllyDbg(Windows調試器)和GDB(Linux調試器),它們能輔助靜態分析和動態調試。

對于初學者,建議從簡單的CrackMe(破解練習程序)開始,通過實踐熟悉工具操作和基本分析流程。例如,使用IDA Pro查看函數調用關系,或通過調試器跟蹤程序運行時的內存變化。

二、逆向工程實戰:從漏洞挖掘到安全加固

逆向工程的實戰應用是網絡與信息安全軟件開發的重要組成部分。以下是幾個典型的應用場景:

- 漏洞分析與利用:通過逆向分析軟件,安全研究人員可以發現緩沖區溢出、整數溢出等常見漏洞。例如,分析一個存在漏洞的網絡服務程序,利用逆向技術定位脆弱代碼,并編寫Exploit(漏洞利用代碼)進行測試。這不僅能幫助理解攻擊原理,還能為開發安全補丁提供依據。

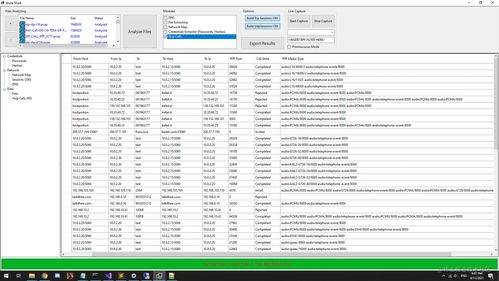

- 惡意軟件分析:逆向工程是分析病毒、木馬等惡意軟件的關鍵手段。通過反匯編惡意代碼,可以揭示其傳播機制、隱藏技術和破壞行為,從而設計出有效的檢測與防護方案。例如,使用沙箱環境運行惡意樣本,結合動態調試觀察其行為。

- 軟件保護與加固:逆向技術也可用于開發安全軟件,如加密工具、防篡改機制等。通過分析常見破解方法,開發者可以設計更強大的代碼混淆、反調試技術來保護知識產權。例如,在軟件開發中加入自校驗代碼,防止被非法修改。

實戰中,需注重理論與實踐結合。建議參與CTF(Capture The Flag)競賽或開源安全項目,如分析Metasploit框架中的模塊,以提升逆向技能。遵守法律法規和道德準則,僅將逆向技術用于授權測試和教育目的。

三、網絡與信息安全軟件開發:逆向技能的整合

在網絡與信息安全領域,逆向工程是開發高效安全軟件的基礎。開發者可以將逆向思維融入以下環節:

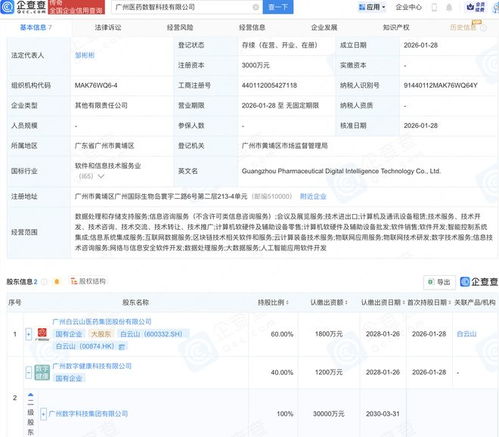

- 安全功能設計:例如,開發入侵檢測系統(IDS)時,通過逆向分析網絡協議和攻擊載荷,能更準確地識別異常行為。

- 代碼審計與測試:在軟件開發周期中,利用逆向工具進行黑盒測試,模擬攻擊者視角查找潛在漏洞,提升代碼健壯性。

- 應急響應與修復:當軟件出現安全事件時,逆向分析能快速定位問題根源,輔助開發補丁程序。

逆向工程與其他安全技術(如密碼學、網絡協議分析)相結合,能構建更全面的安全解決方案。例如,在開發加密通信軟件時,逆向分析可能存在的側信道攻擊,優化算法實現。

四、學習路徑與資源推薦

對于入門者,建議按以下步驟循序漸進:

- 基礎學習:掌握計算機體系結構、操作系統原理和C/C++編程,推薦書籍《深入理解計算機系統》。

- 工具實踐:從Ghidra等開源工具開始,通過在線教程(如OpenSecurityTraining)練習反匯編和調試。

- 項目實戰:參與GitHub上的安全項目,或使用VulnHub等平臺進行漏洞練習。

- 持續進階:學習高級主題,如內核逆向、移動端逆向(Android/iOS),關注安全會議(如Black Hat)的最新研究。

逆向工程是一門需要耐心和創造力的藝術,它不僅是技術挑戰,更是守護網絡空間安全的重要武器。通過扎實的基礎和持續的實踐,開發者能在網絡與信息安全領域開辟廣闊的職業道路,為構建更安全的數字世界貢獻力量。